| |

Trucs |  |

I. Principaux raccourcis claviers

II. Afficher "Exécuter" dans le menu démarrer

III. Utiliser l'Administrateur caché de Vista

A. Création de la clé Administrateur dans la base de registre

B. Activation du compte Administrateur

IV. Invite de commande en mode administrateur

B. Raccourci vers l'Invite de Commandes en mode Administrateur

V. Méthodes pour désactiver le Contrôle des Comptes d'Utilisateurs ( UAC )

VI. Désactivez l'indexation des fichiers et des messages et gagnez 20736K

VII. Désactiver la défragmentation automatique

X. Ouvrir un port dans le pare-feu

A. Création d'une exception sur un port

XI. Le pare-feu caché de Vista

XIII. Joindre un domaine Samba ou à ouvrir un partage Unix

XIV. Désactiver la mise en veille prolongée

XV. Modifier les paramètres de gestion de l’alimentation

XVI. Cracker un mot de passe utilisateur

XVII. Générer un rapport de performances

XIX. Outils (du DOS) graphique

XX. Afficher les extensions de fichiers

XXII. Compresser un dossier en .ZIP sous Vista

XXIII. Nettoyage des fichiers de l'installation de la mise à jour SP1

XXIV. Effacer l'historique des mises à jour sous Vista

XXVI. Vider automatiquement le cache de Vista

XXVII. Démarrer automatiquement sur sa session utilisateur

XXVIII. Afficher les icônes de base sur le bureau

I. Principaux raccourcis claviers

A. Manipulation du bureau

| [Alt]+[Tab] Permet de basculer d'une application à l'autre | [Alt]+[F2] Permet de basculer d'un fichier à l'autre dans une application |

[Alt Gr]+[Tab] Affiche de façon permanente la boîte de basculement des tâches

+ Ouvre le menu

Démarrer + Ouvre le menu

Démarrer + [Pause] Ouvre le

panneau des informations système générales + [Pause] Ouvre le

panneau des informations système générales + [D] Icônifie toutes

les applications d'un coup pour afficher le bureau + [D] Icônifie toutes

les applications d'un coup pour afficher le bureau + [L] Retourne à l'écran

d'accueil des utilisateurs (écran de login) + [L] Retourne à l'écran

d'accueil des utilisateurs (écran de login) |

+ [Tab] Affiche

l'écran "Flip 3D" de basculement des tâches + [Tab] Affiche

l'écran "Flip 3D" de basculement des tâches + [T] Active la barre

des tâches (utilisez les curseurs pour y naviguer) + [T] Active la barre

des tâches (utilisez les curseurs pour y naviguer) + [B] Donne le focus

à la zone de notification (utilisez les curseurs pour y naviguer) + [B] Donne le focus

à la zone de notification (utilisez les curseurs pour y naviguer) |

B. Appel d'applications

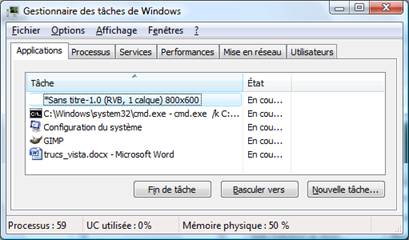

[Ctrl]+[Shift]+[Esc] Lance le Gestionnaire des tâches de Windows

+ [E] Appelle

l'explorateur Windows (en l'ouvrant sur "Ordinateur") + [E] Appelle

l'explorateur Windows (en l'ouvrant sur "Ordinateur") + [F] Ouvre la fenêtre

de "Recherche Avancée" + [F] Ouvre la fenêtre

de "Recherche Avancée" + [U] Lance le centre

des options d'ergonomie + [U] Lance le centre

des options d'ergonomie |

+ [R] Affiche la

boîte d'exécution de programmes + [R] Affiche la

boîte d'exécution de programmes + [X] Appelle le

"Centre de mobilité" (uniquement sur notebook) + [X] Appelle le

"Centre de mobilité" (uniquement sur notebook) + [num] Lance les dix

premières applications de la barre de lancement rapide + [num] Lance les dix

premières applications de la barre de lancement rapide |

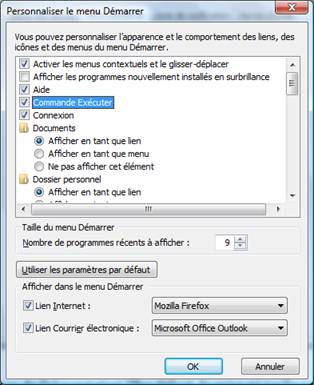

II. Afficher "Exécuter" dans le menu démarrer

|

Vous avez la possibilité d'utiliser ce raccourci clavier :  +[R]

+[R]

III. Utiliser l'Administrateur caché de Vista

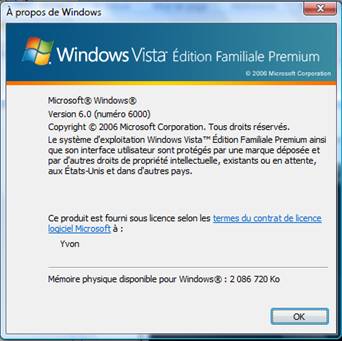

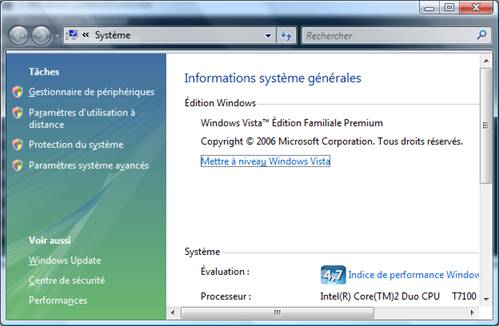

Vista, comme XP, possède un compte nommé Administrateur mais il est caché et non activé par

défaut.

Pour que ce compte apparaisse dans la liste des utilisateurs à l'écran

d'accueil, la méthode est différente selon que l'on utilise une version familiale de Vista ou une version professionnelle.

Pour les versions Pro le plus simple est de passer par Utilisateurs et groupes

locaux (lusrmgr.msc)

Il suffit de faire un clic droit sur Administrateur puis propriétés et de

décocher la case : Account is desabled

Pour les versions familiales il faut

procéder en deux temps :

- Créer la clef Administrateur dans la base de registre

- Activer le compte Administrateur.

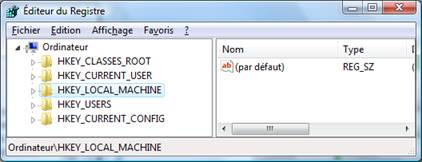

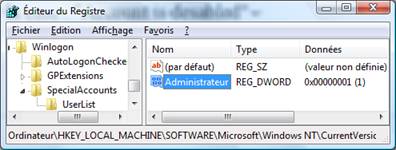

A. Création de la clé Administrateur dans la base de registre

|

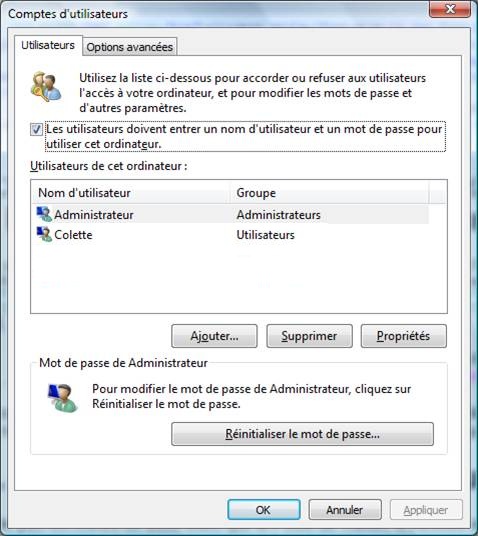

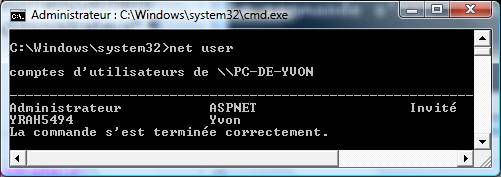

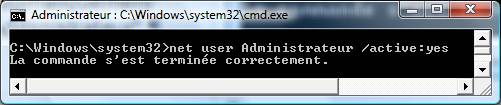

B. Activation du compte Administrateur

L'étape suivante consiste à activer la présence du compte Administrateur dans le choix des comptes d'utilisateurs à l'ouverture de session :

|

Le résultat est immédiat, il n'est pas nécessaire de

redémarrer. Il suffit de fermer la session pour voir administrateur dans la

liste.

Si l'on désire cacher de nouveau Administrateur,

il suffit de porter la valeur à 0 dans la base de registre.

IV. Invite de commande en mode administrateur

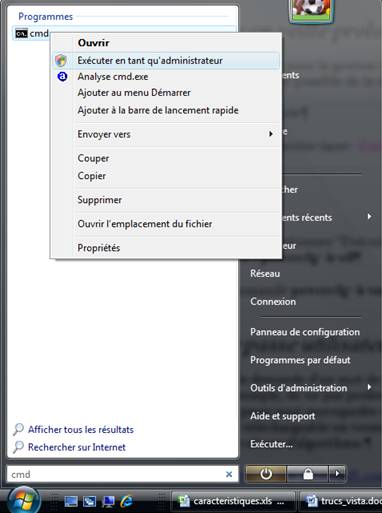

A. Depuis le menu Démarrer

|

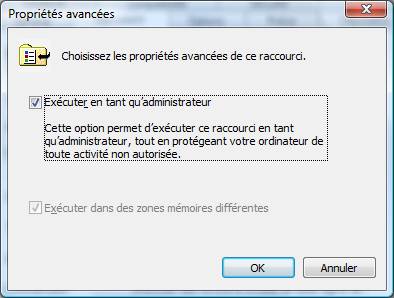

B. Raccourci vers l'Invite de Commandes en mode Administrateur

Lorsque vous créez un raccourci vers l'Invite de Commandes sous Windows Vista, pensez à lui affecter les propriétés de l'Administrateur.

|

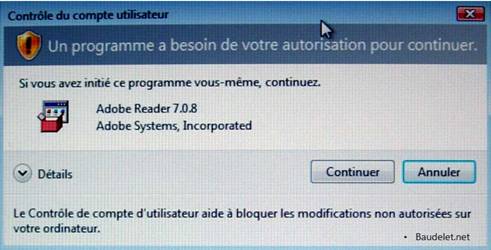

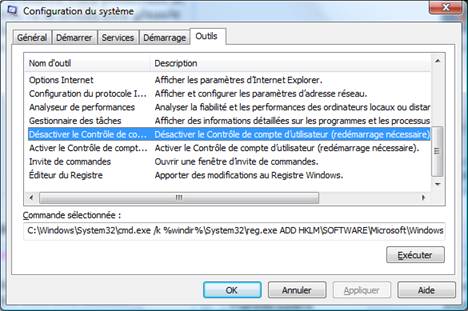

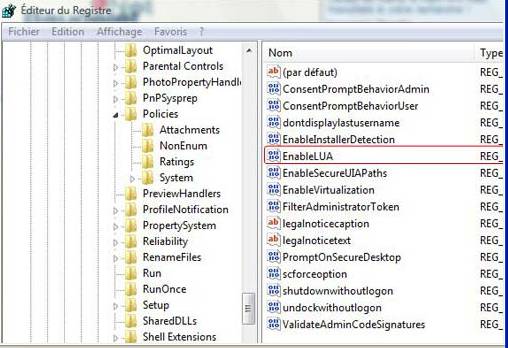

V. Méthodes pour désactiver le Contrôle des Comptes d'Utilisateurs ( UAC )

| Le Contrôle des Comptes Utilisateurs (UAC User Account Control) est une des nouvelles fonctionnalités de Windows Vista permettant de renforcer la protection du système. Celle-ci va se révéler bien gênante à l'usage, elle est activée par défaut et chaque action administrative, comme l'installation d'un programme va déclencher une boîte de dialogue (voir ci-contre). |  |

A. 1ère méthode

|

B. 2ème méthode

|

Redémarrez votre ordinateur afin que la modification soit bien prise en charge.

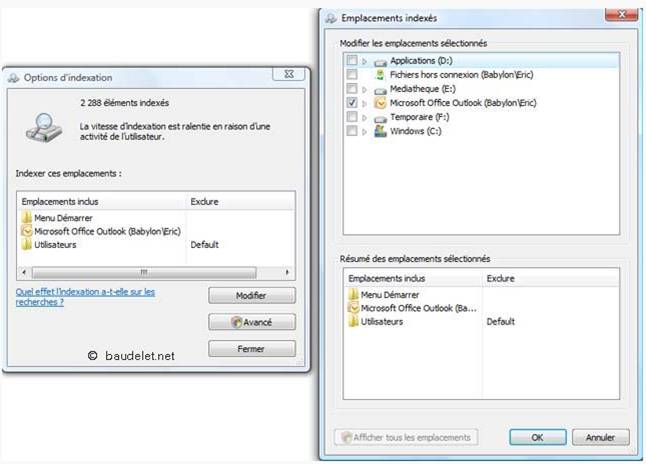

VI. Désactivez l'indexation des fichiers et des messages et gagnez 20736K

Ces indexations concernent les fichiers ainsi que les messages, consomment des ressources et ne vous empêcheront pas de faire des recherches.

|

|

|

|

|

|

|  |

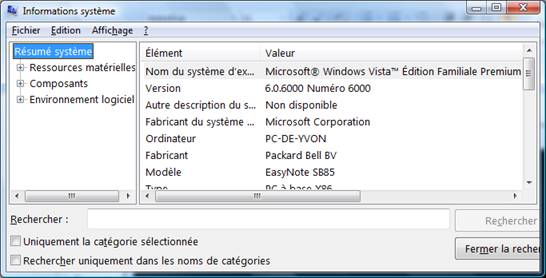

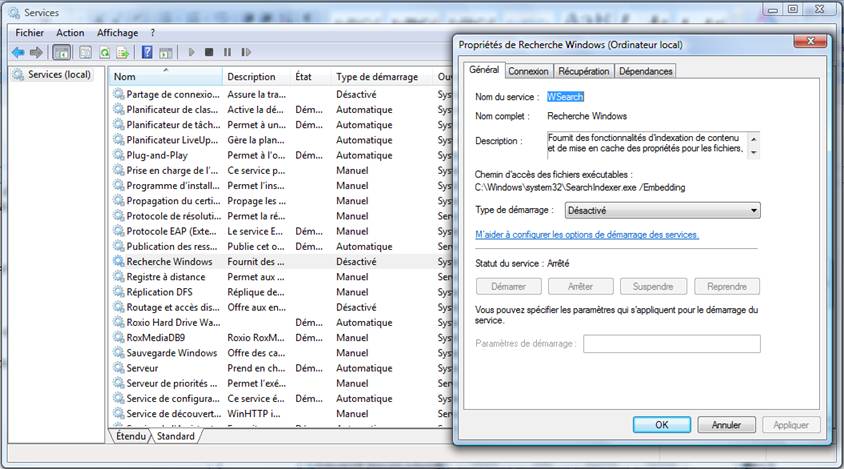

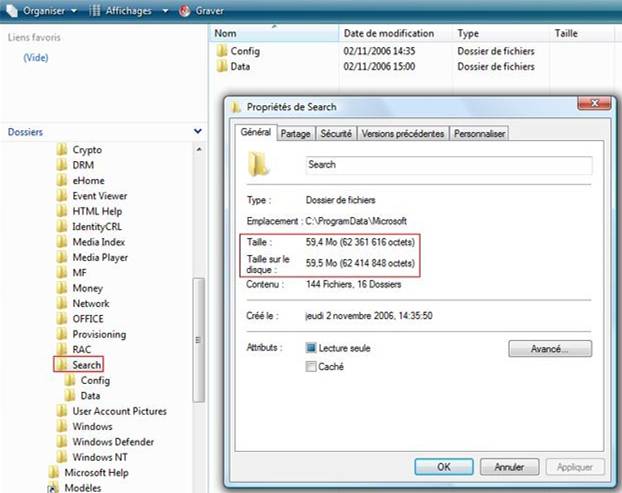

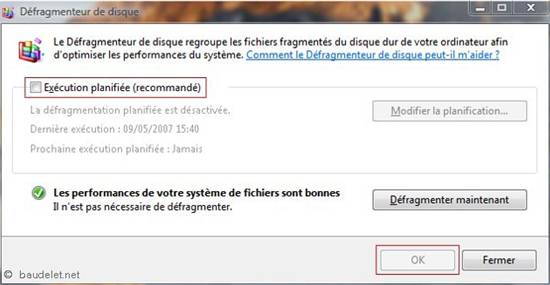

VII. Désactiver la défragmentation automatique

Par défaut Windows Vista défragmente automatiquement votre disque dur. Le défragmenteur réorganise vos fichiers sur votre disque dur ainsi que vos dossiers afin de les rendre accessibles plus rapidement.

Le problème est que Windows Vista décide lui-même de la meilleure heure pour faire celui-ci, que votre PC soit allumé ou non. Il est préférable de déclencher cette défragmentation vous-même lorsque vous le désirez. Pour désactiver cette planification, effectuez les étapes ci-dessous.

|

|

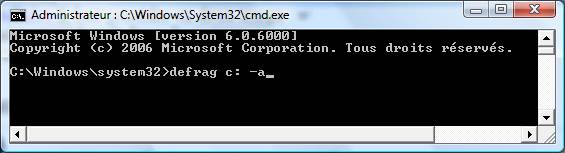

VIII. Défragmenter avancée

Defrag

c: -w lance

une défragmentation totale du disque c/ sans limitation de taille maximale

des fichiers (pas de limitation 64 Mo) |

![]() Historique de la défragmentation

Historique de la défragmentation

|

Cela permet par exemple de savoir pourquoi une défragmentation automatique ne s’est pas effectuée

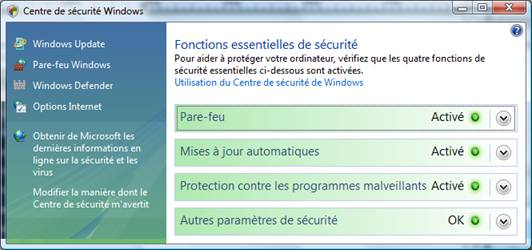

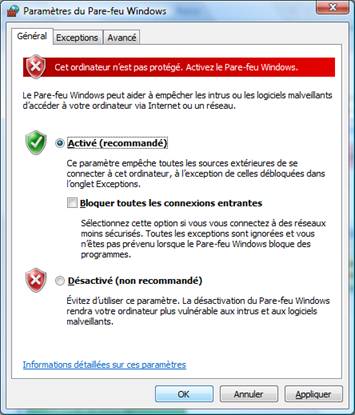

IX. Activer le pare-feu

Le pare-feu de Vista est capable de filtrer les données en entrée et en sortie, ce qui n'était pas le cas de son prédécesseur sous XP.

|

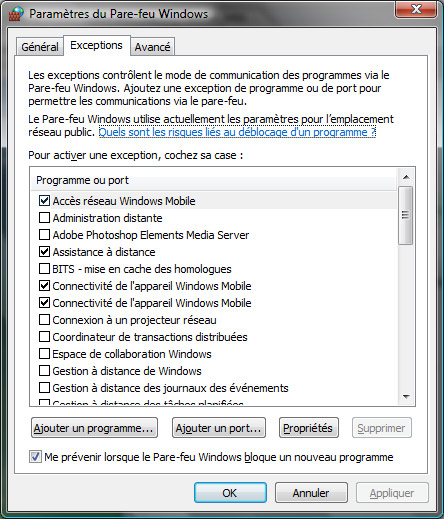

X. Ouvrir un port dans le pare-feu

Certains programmes ou jeux peuvent avoir besoin de

l'ouverture d'un port TCP ou UDP pour pouvoir fonctionner correctement.

Si le pare-feu de Windows bloque un programme et que vous

souhaitez autoriser ce programme à communiquer à travers le pare-feu, vous

pouvez le faire généralement en sélectionnant le programme dans l’onglet

Exceptions du pare-feu de Windows Vista. Cependant, si le programme n’apparaît

pas dans l’onglet Exceptions, vous devez ouvrir (ajouter) un port.

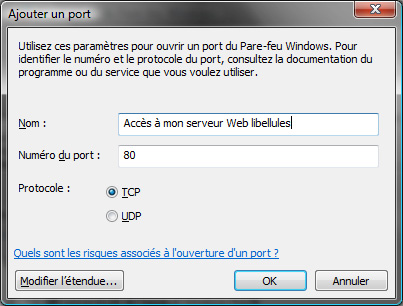

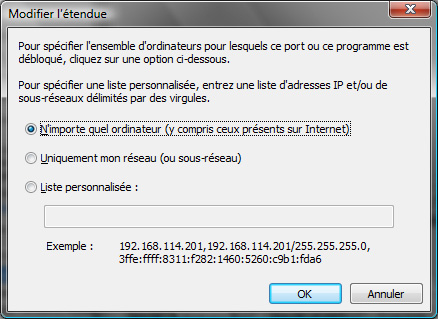

A. Création d'une exception sur un port

|

![]() Quels sont les risques encourus lorsque vous autorisez des

programmes à franchir un pare-feu ?

Quels sont les risques encourus lorsque vous autorisez des

programmes à franchir un pare-feu ?

Lorsque vous créez une exception ou ouvrez un port dans un

pare-feu, vous autorisez un programme spécifique à envoyer ou recevoir des

informations vers ou depuis votre ordinateur à travers le pare-feu. Autoriser

un programme à communiquer via un pare-feu (parfois appelé déverrouiller)

revient à ouvrir une petite porte dans un pare-feu.

À chaque fois que vous créez une exception ou ouvrez un port

pour qu’un programme puisse communiquer à travers un pare-feu, votre ordinateur

devient un peu plus vulnérable. Plus votre pare-feu comporte d’exceptions ou de

ports ouverts, plus nombreuses sont les possibilités pour les pirates

informatiques ou les logiciels malveillants d’utiliser l’une de ces ouvertures

pour répandre un ver, accéder à vos fichiers ou utiliser votre ordinateur pour

répandre des logiciels malveillants.

Il est généralement plus sûr de créer une exception de

programme pour ouvrir un port. Si vous ouvrez un port, il reste ouvert jusqu’à

ce que vous le fermiez, qu’un programme l’utilise ou non. Si vous créez une

exception, la « porte » est ouverte uniquement le temps nécessaire pour une

communication spécifique.

![]() Pour réduire le risque pour la sécurité

Pour réduire le risque pour la sécurité

Créez une exception ou ouvrez un port uniquement lorsque cela est vraiment nécessaire, et supprimez les exceptions ou refermez les ports lorsqu’ils ne sont plus requis. Ne créez jamais une exception ou n’ouvrez jamais un port pour un programme que vous ne connaissez pas.

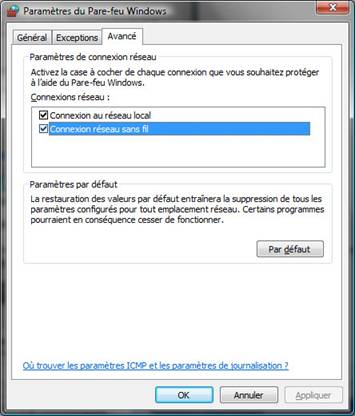

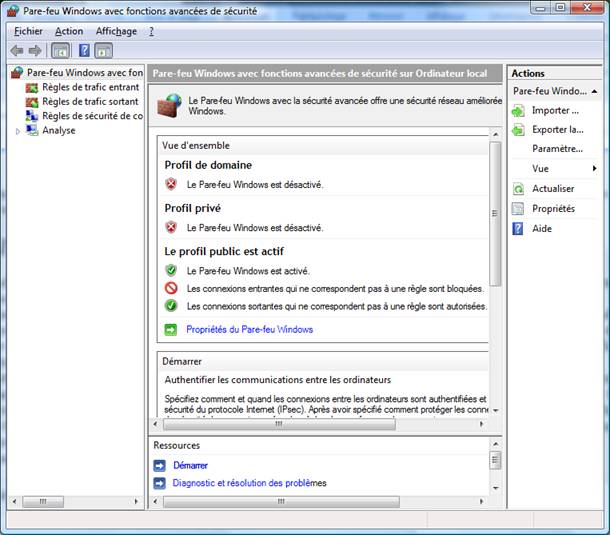

XI. Le pare-feu caché de Vista

Windows Vista possède deux pare-feu : le pare-feu standard (issu du SP2 de XP et accessible depuis le Centre de sécurité ou le Panneau de Configuration) et un pare-feu avec fonctions avancées de sécurité.

Le pare-feu standard est similaire à celui de Windows XP. Beaucoup lui reprochent de n'être que "inbound", autrement dit de ne bloquer que les attaques provenant de l'extérieur. Pour Microsoft, un pare-feu "outbound" (qui filtre ce qui sort) est trop complexe pour les utilisateurs, et serait de surcroît généralement trop facilement transpercé par les techniques dites "de fuite des trojans". Il est vrai que, face à une machine déjà infectée, un pare-feu n'est pas l'arme la plus efficace! C'est d'ailleurs cet argument que Microsoft utilise pour justifier la présence en standard dans Vista de Windows Defender.

Pourtant, Vista dissimule un second pare-feu, beaucoup plus puissant, performant, et justement... à la fois "inbound et outbound" ! Les deux pare-feu sont différents et distincts, bien que le paramétrage de l'un se reflète sur l'autre. Ce second pare-feu se destine avant tout aux administrateurs. Par défaut, il est paramétré à l'image du pare-feu standard: pour arrêter tout ce qui provient de l'extérieur et laisser passer tout ce qui provient du PC. Et son fonctionnement rappelle celui du pare-feu standard. Si vous activez le filtrage "outbound", absolument tout trafic sera fermé et il faudra créer des règles d'ouverture pour chaque besoin. Mais attention, ce pare-feu n'est en rien grand public. Les applications qui tentent une sortie ne déclenchent pas d'alertes configurables. Elles sont bloquées, un point c'est tout.

Le pare-feu se configure via l'interface d'administration MMC.

|

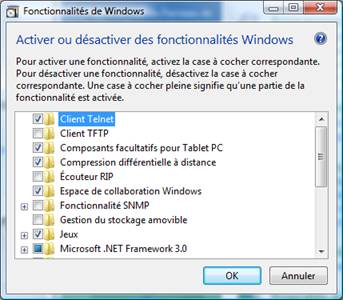

XII. La fonction Telnet

Pour des raisons de sécurité, les fonctionnalités "Telnet" du système ne sont pas installées par défaut. Cela dit, elles sont bel et bien toujours présentes sous Vista! Voici comment les réactiver:

|

Au passage, vous noterez aussi la présence dans la liste d'une fonction "Serveur Telnet", à cocher si besoin est.

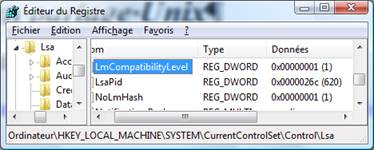

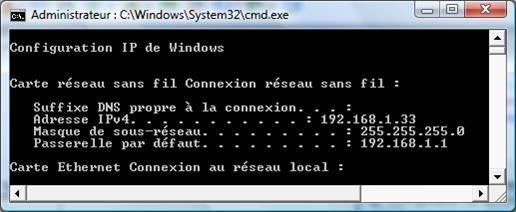

XIII. Joindre un domaine Samba ou à ouvrir un partage Unix

C'est un problème de niveau d'authentification. Pour les machines Vista Familial, le réglage ci-dessus se fait par la base de registre :

|

XIV. Désactiver la mise en veille prolongée

Windows Vista introduit de nouvelles options pour la gestion de l'alimentation. Par défaut, la mise en veille prolongée est activée et utilise donc de la place sur votre disque dur.

Si vous n'utilisez pas cette fonctionnalité, il est possible de la désactiver grâce à une ligne de commande.

| Ouvrir une fenêtre de commande Ou dans l'invite de commande, tapez : powercfg -h off |

Pour la réactiver, il faudra lancer la commande powercfg -h on de la même manière

XV. Modifier les paramètres de gestion de l’alimentation

Vous pouvez choisir des paramètres d’alimentation de base qui vous permettent d’économiser de l’énergie ou d’améliorer les performances de votre ordinateur. Vous pouvez également personnaliser les paramètres d’alimentation pour votre matériel informatique, notamment pour le disque dur, l’affichage et l’unité centrale (UC), ainsi que ceux des états d’économie d’énergie, tels que les modes de veille prolongée et de veille. Ces paramètres avancés vous permettent d’ajuster la manière dont votre ordinateur gère l’alimentation.

|

XVI. Cracker un mot de passe utilisateur

S'il est toujours possible de désactiver la demande d'un mot

de passe avant d'ouvrir une session sur Windows Vista, il existe pas mal de

situations nécessitant que vous retrouviez le mot de passe en clair. Cela vous

permet, par exemple, de ne pas perdre l'accès à des fichiers cryptés.

Signalons que, sous Vista, les mots de passe sont sauvegardés en utilisant le

hachage NTLM et que cela va compliquer quelque peu notre tâche. Néanmoins il

est possible d'y arriver en utilisant un programme en programme téléchargeable

en version d'évaluation pour une durée de 60 jours. PPAuditor (Proactive

Password Auditor) propose plusieurs méthodes de récupération de mot de passe

sur leurs valeurs d'algorithme.

| Rendez-vous à cette adresse : http://www.elcomsoft.com/ppa.html Cliquez sur le lien Download free trial version of PPA 2.0.4426 Décompressez l'archive ZIP puis procédez à l'installation du programme Lancez le programme puis fermez-le Windows va vous proposer de réinstaller ce programme avec les paramètres recommandés Cliquez sur le bouton correspondant |

Ce programme est signalé par la société Symantec comme

présentant un risque de sécurité. Il se peut donc que votre programme

d'antivirus le détecte comme étant potentiellement dangereux.

En utilisant WinRE (Windows Recovery Environment) ou "Environnement de récupération Windows", copiez les fichiers de ruches SAM et SYSTEM qui sont placés

dans \WINDOWS\system32\config. Vous pouvez utiliser une clé USB afin

de procéder à une sauvegarde des deux fichiers. Il suffit de cliquer sur le

lien Invite de commandes.

![]() Une fois que vous avez les deux fichiers suivez cette procédure :

Une fois que vous avez les deux fichiers suivez cette procédure :

Dans la liste déroulante placée en haut à droite sélectionnez

l'option NTLM Attack |

C'est la méthode à utiliser si vous ne pouvez plus avoir accès à l'ordinateur en utilisant un compte d'administrateur.

![]() Il existe d'autres méthodes qui supposent que vous possédiez un

accès à un des comptes d'administrateur :

Il existe d'autres méthodes qui supposent que vous possédiez un

accès à un des comptes d'administrateur :

Cochez le bouton radio Memory of local computer |

Des mots de passe simples comme Isabelle (pou un compte d'utilisateur nommé "Isabelle") seront retrouvés instantanément.

![]() Vous pouvez aussi utiliser cette méthode pour un ordinateur

distant :

Vous pouvez aussi utiliser cette méthode pour un ordinateur

distant :

Cochez le bouton radio Memory of remote computer |

Il y a dans ce cas un certain nombre de conditions préalables qui constituent également des pistes vous permettant de mieux sécuriser les ordinateurs de votre réseau :

- La valeur DWORD restrictanonymous placée dans HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa doit contenir comme données de la valeur le chiffre 0 ;

- L'accès au Registre pour les utilisateurs d'un domaine ne doit pas être restreint après avoir supprimé ou en modifier les valeurs contenues dans cette entrée : HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurePipeServers\winreg ;

- Le partage des fichiers et des imprimantes doit être activés sur les deux ordinateurs ;

- Ce partage administratif ne doit pas avoir été désactivé sur la machine distante : Admin$ ;

Enfin, cette stratégie présente dans Configuration ordinateur/Paramètres Windows/Paramètres de sécurité/Stratégies locales/Options de sécurité : Accès réseau : modèle de partage et de sécurité pour les comptes locaux doit être réglée sur cette option : Classique - les utilisateurs locaux s'authentifient eux-mêmes.

Vous avez le choix entre ces différents types d'attaque :

- Brute-force : attaque de force brute ;

- Mask : permet de définir un masque de recherche ;

- Dictionary : permet de définir un dictionnaire placé dans un fichier au format texte ;

Rainbow : permet d'utiliser des tables pré-calculées. Comme son nom l'indique, ce type d'attaque utilise la technologie Rainbow qui est une méthode sophistiquée de craquage des clés de hachage (lm, md5 et sha1). Une fois les tables "arc-en-ciel" générées, le gain de temps est souvent considérable !

Après avoir sélectionné votre méthode, cliquez sur le bouton Start recovery.

Vous pouvez enregistrer votre projet en cliquant sur le bouton Save project puis, lors du

prochain lancement du programme, le retrouver en cliquant sur Project - Recent projects. Le fichier à

sélectionner portera une extension .hdt.

Notez qu'il est souvent conseillé de lancer une attaque utilisant un

dictionnaire avant d'utiliser l'attaque dite de force brute ou

"Rainbow".

Le principe de création d'un mot de passe sous Windows NT

est le suivant :

Windows stocke les mots de passe enregistrés pour chacun des utilisateurs et

d'une longueur inférieure à 15 caractères en utilisant deux méthodes

différentes appelés hachage. Le système génère à la fois un hachage Lan Manager

(LM) et un hachage Windows NT (NTLM). Ces clés de hachage sont stockés soit

dans la base de sécurité locale appelée SAM, soit dans Active Directory.

Le hachage NTLM est constitué des étapes suivantes :

- Le mot de passe est transformé en une chaîne Unicode longue de 16 octets ;

- Un hachage au format MD4 est généré à partir de cette chaîne ;

Les données générées sont encodées en utilisant un algorithme appelé DES qui utilise le RID de l'utilisateur dans la génération de la clé.

C'est la méthode utilisée par défaut sous Windows Vista.

Le hachage LM convertit d'abord le mot de passe en

caractères ANSI (un octet par caractère). Il transforme ensuite en lettres

capitales le mot de passe de l'utilisateur. Les manques sont remplis par une ou

plusieurs valeurs nulles afin d'atteindre une longueur de 14 symboles. Les

données obtenues sont divisées en tranches de 7 octets et chacune d'elle est

encodée séparément en utilisant un algorithme DES. Au final, une clé de hachage

longue de 16 octets est générée.

Cette clé de hachage est encodée à l'aide de l'algorithme DES qui utilise le

RID de l'utilisateur comme clé.

La particularité de ce mécanisme fait que la complexité réelle du mot de passe

après chiffrement ne dépasse jamais les 7 caractères. De ce fait, un mot de

passe de 7 caractères n'est pas plus résistant qu'un mot de passe faisant 14

caractères.

Cette méthode offre une protection moindre par rapport au hachage NTLM mais il

est conservé à des fins de compatibilité avec des clients Windows 9X ou des

programmes de connexion à distance.

Prenons un exemple… Un mot de passe long de 9 symboles "MARGARITA"

est encodé par Windows de la manière suivante : "MARGARI" (clé de

hachage : 0069AD6D0FA5DD32) et "TA" (avec une clé de hachage suivante

: 25E6C6A091DDAB09). La clé de hachage sera celle-ci : 0069AD6D0FA5DD3225E6C6A091DDAB09

et sera stockée dans la ruche du Registre SAM. Le programme utilisé retrouvera

un mot de passe LM en analysant les deux parties longues de 8 octets

séparément. Dans le cas d'un mot de passe long de 9 symboles, le programme sera

donc obligé de retrouver deux mots de passe différents longs respectivement de

7 et de 2 symboles. Du point de vue du programme de "craquage" le

processus ne sera pas plus long.

Pour chaque type d'attaque, les options disponibles sont les suivantes :

- Dictionnary attack : il vous suffit d'indiquer l'emplacement d'un ou plusieurs dictionnaires. Ce sont des fichiers texte à l'extension .dic qu'il est possible de télécharger sur Internet comme, par exemple, à partir de cette adresse : ftp://ftp.ox.ac.uk/pub/wordlists ou http://www.insidepro.com/eng/download.shtml.

- Bruteforce attack : vous devez circonvenir au maximum la recherche en définissant un certain nombre de probabilités…

- All Latin (A-Z) : précise que le mot de passe ne contient que des lettres majuscules ;

- All Digits (0-9) : précise que le mot de passe ne contient que des chiffres ;

Special : précise que le mot de passe ne

contient que des caractères spéciaux

(!@#$%^&*()_+-=<>,./?[]{}~:;`'|"\).

All Printable : précise que le mot de passe

peut contenir tout type de caractère et donc tous ceux énumérés précédemment.

Custom charset : permet de définir une

combinaison de caractères précise ;

Password lenght : permet de définir la

longueur possible du mot de passe. Dans le cas d'une attaque de type LM, notez

que la longueur maximale d'un mot de passe est toujours réellement de 7

caractères.

Password mask : en imaginant que vous savez

que le mot de passe commence par un caractère, qu'il se termine par trois

chiffres et compte en tout huit caractères, vous pouvez définir ce type de

masque afin de réduire les possibilités de recherche : x?????999. Dans cet

exemple, le symbole ? indique que nous ne savons pas le caractère utilisé dans

le mot de passe.

Si vous savez que le mot de passe contient déjà le signe ?, vous devez changer le

symbole utilisé pour représenter un caractère en l'indiquant dans la zone de

texte Mask char.

Rainbow attack : en cryptologie, une table

Rainbow est une structure de données inventée en 2003 par Philippe Oechslin et

qui permet de retrouver un mot de passe à partir l'empreinte des chaînes de

caractères stockées. Elles sont enregistrées dans des fichiers portant

l'extension .rt. Si, tous les mots de passe ne peuvent pas être retrouvés en

utilisant cette méthode elle permet tout de même un gain de temps souvent

considérable.

Cliquez tout d'abord sur le bouton Rainbow

tables list… puis ajoutez vos différentes tables en cliquant sur le

bouton Add |

Là encore, il est possible d'en télécharger sur Internet en

saisissant ce type de recherche dans un moteur de recherche comme Google :

download rainbow tables.

Une fois les tables Rainbow générées vous n'avez plus qu'à lancer votre

attaque…

Durant le processus les informations suivantes sont affichées :

- Current password : le dernier mot de passé trouvé ;

- NT passwords found : le nombre de mots de passe déjà trouvés ;

- Passwords checked : le nombre total de mots de passe testés depuis le début de l'attaque ;

- Passwords total : le nombre total de mots de passe qui seront testés ;

- Time elapsed : le temps qui s'est écoulé depuis le début de l'attaque ;

- Time left : une estimation du temps restant en fonction de la vitesse actuelle du processus ;

- Speed (Cur/Avg) : fournit une indication du nombre de mots de passé testés par seconde.

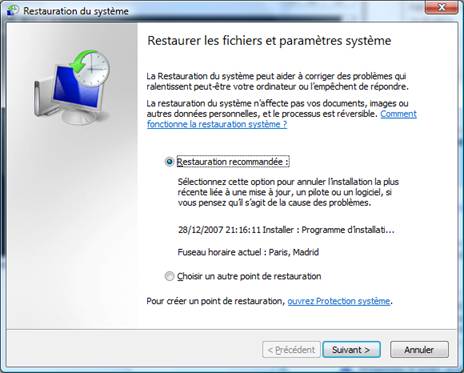

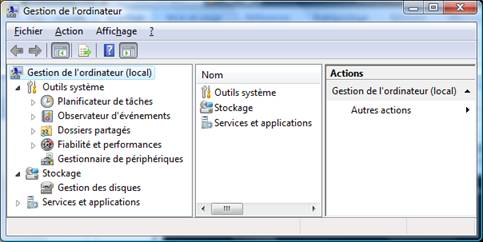

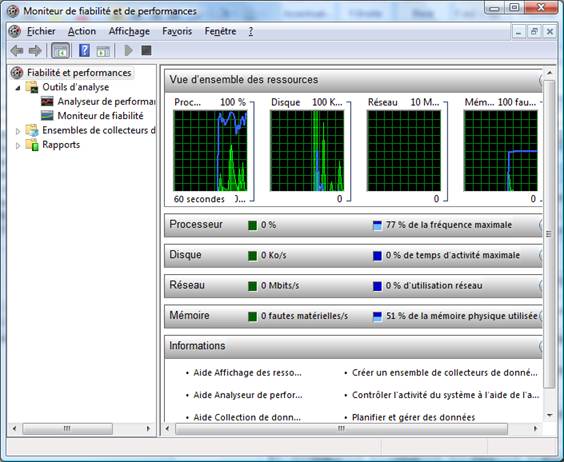

XVII. Générer un rapport de performances

Inclus dans le nouveau moniteur de fiabilité et de performances de Windows Vista, le rapport de performances permet de générer en détail les informations sur l’état des ressources matérielles, les temps de réponse du système et les processus. Ce rapport inclut des suggestions sur les manières d'optimiser les performances de d'accélérer le fonctionnement du système.

|

XVIII. Le pense-bête

Windows Vista regorge d'applications enfouies au plus profond du système et non documentées. Parmi elles, il en existe une très utile au quotidien: le Pense-bête. Le Pense-bête est assimilable à un gestionnaire de notes façon "Post-It". Conçu principalement pour les utilisateurs de TabletPC, il est capable de stocker des notes manuscrites... mais aussi des notes vocales si vous disposez d'un microphone.

|

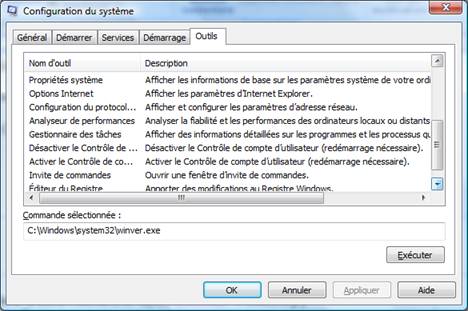

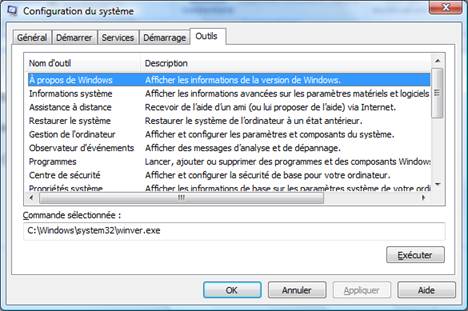

XIX. Outils (du DOS) graphique

|

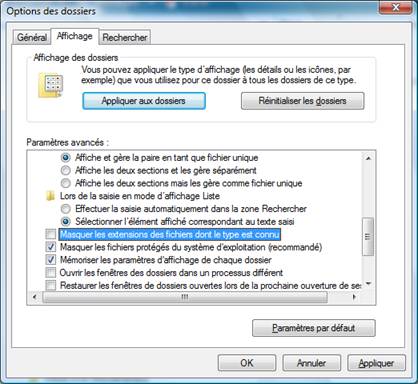

XX. Afficher les extensions de fichiers

|

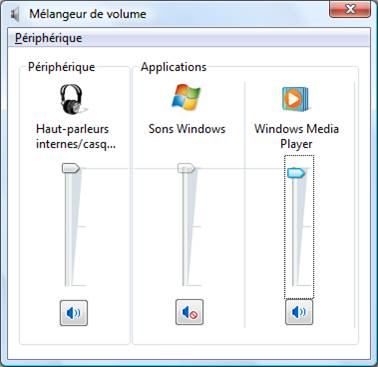

XXI. Réglage du volume

Vista est capable de régler le son pour chaque application indépendamment.

| Augmenter le volume de Windows Media

Player pour écouter votre titre favoris, tout en réduisant les sons systèmes Pour qu'une application soit détecté automatiquement dans le Mélangeur de volume, il faut qu'elle soit en cour d'exécution |

![]() Pour accéder à votre Mixeur du volume

Pour accéder à votre Mixeur du volume

|

La nouvelle pile audio permet également des effets sonores. Pour les activer, exécutez son (ou clic droit->son sur l'icône du volume) , et allez dans les propriétés du périphérique de lecture.

XXII. Compresser un dossier en .ZIP sous Vista

Dans Windows, vous avez la possibilité de compresser rapidement un dossier en format .ZIP pour diminuer son poid.

|

XXIII. Nettoyage des fichiers de l'installation de la mise à jour SP1

Si la mise à jour SP1 de Vista ne pose pas de problème, on peut supprimer les fichiers d'installation de celle-ci pour gagner de la place.

On ne pourra plus désinstaller la mise à jour SP1 après cette opération.

|

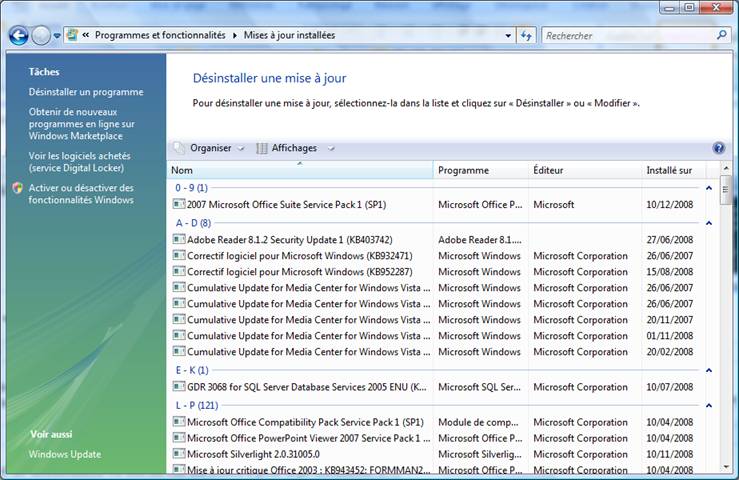

XXIV. Effacer l'historique des mises à jour sous Vista

Votre liste d'historique des mises à jour s'intensifie avec

un nombre de mises à jour importantes et facultatives, et vous voulez la

purger. Il suffit de supprimer le fichier edb.log dans le dossier Windows\SoftwareDistribution\DataStore\Logs.

Ce fichier est constamment en cours d'utilisation par le

service des mises à jour automatique de Windows, le supprimer sera donc

impossible, même en utilisant un logiciel comme Unlocker, tant que se service

est chargé en mémoire.

À noter que ce que nous allons faire est irréversible ! Mais pas fatal.

![]() Pour arrêter ce service temporairement

Pour arrêter ce service temporairement

|

![]() Pour supprimer le fichier, une simple commande dans la même

invite de commande

Pour supprimer le fichier, une simple commande dans la même

invite de commande

|

Le service se relancera en mode automatique au prochain redémarrage, sinon vous pouvez le relancer avec cette commande :

net start wuauserv |

Ceci ne désinstallera en aucun cas les mises à jour déjà installées.

![]() Si vous voulez désinstaller une mise à jour

Si vous voulez désinstaller une mise à jour

|

Vous pouvez aussi créer un fichier batch pour automatiser l'opération.

Copiez ceci dedans :

CD\ |

Fichier |

Pour exécuter ce fichier batch, il faut faire un clic droit

dessus ![]() Exécuter en

tant qu'administrateur. Et l'historique des mises à jour sera effacé !

Exécuter en

tant qu'administrateur. Et l'historique des mises à jour sera effacé !

XXV. Vider automatiquement le cache de Vista

Pour des raisons de sécurité, un utilisateur peut vouloir automatiser le vidage du cache de Vista. Si vous n’avez aucun besoin particulier de ce côté-là, nous vous recommandons de ne pas effectuer cette manipulation, car le cache accélère le fonctionnement global du système.

| Ouvrez l’éditeur de base de registre (regedit), puis rendez-vous à la section

suivante : HKEY_LOCAL_MACHINESystemCurrentControlSetControlSession ManagerMemory Managemen Dans la partie de droite, vous trouverez alors une clé nommée ClearPageFileAtShutdown. Double-cliquez dessus, pour affectez lui la valeur 1 |

À partir de là, chaque fois que Vista s’éteindra, il videra le cache de manière automatique.

XXVI. Démarrer automatiquement sur sa session utilisateur

Sous Vista, vous pouvez choisir un mot de passe pour votre compte pendant l’installation. Si vous en mettez un, ce qui est plus prudent, il vous sera évidemment demandé chaque fois que vous démarrerez l’ordinateur. Vous pouvez toutefois indiquer à Vista de ne plus vous demander ce mot de passe.

|

À partir de ce moment, Vista ne vous demandera plus votre mot de passe au démarrage de l’ordinateur.Évidemment, il est recommandé de ne faire cette manipulation que si vous sentez que votre machine ne risque rien, par exemple si vous êtes absolument seul à l’utiliser et qu’elle ne contient pas de données sensibles.

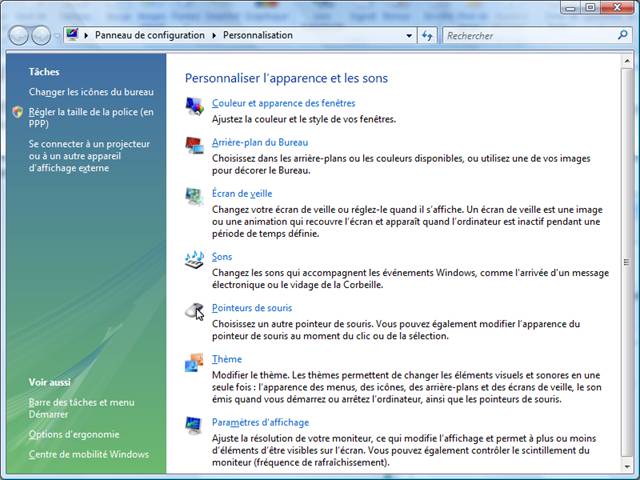

XXVII. Afficher les icônes de base sur le bureau

Vista n'affiche pas les icônes de base telles que le Poste de Travail, le Réseau ou encore Internet Explorer. Certains peuvent être gênés par cette absence, mais il existe un moyen simple de changer la donne.

|

Il ne restera plus qu’à cocher les cases des éléments que vous désirez voir s’afficher sur le bureau.

| |

Outils

d'Administration

Outils

d'Administration

Pare-feu

Windows

Pare-feu

Windows

Programmes

Programmes  Programmes et fonctionnalités

Programmes et fonctionnalités